Study/침입탐지와차단시스템

[보안솔루션 운영] 스노트 IDS 실습을 위한 환경 설명

8희

2025. 5. 27. 17:20

스노트 IDS 실습을 위한 네트워크 인프라 구조

WAN Network - 192.168.57.0/24

- 공격자 시스템 [Attacker_Kali]: 192.168.57.11

- 공격대상 웹 서버 [WAS01_CentOS4]: 192.168.57.70

- 공격대상 웹 서버 [WAS02_CentOS4]: 192.168.57.80

LAN Network - 192.168.56.0/24

- 침입탐지 및 차단 시스템 관리용 단말 [Desktop_Win10]: 192.168.56.10

- 침입탐지 및 차단 시스템 관리용 단말, 공격대상 단말 [Desktop_WinXP]: 192.168.56.8

침입탐지 및 차단 시스템

- 침입탐지 및 차단 시스템 [Snort_CentOS6]: 192.168.56.2, 192.168.57.2

- 방화벽, 침입탐지 및 차단 시스템 [OPNSense_FreeBDS]: 192.168.56.1, 192.168.57.1

실습환경 네트워크 설정 및 상태 점검

IP 주소 확인

- 공격자 시스템 [Attacker_Kali]: 192.168.57.11

- 터미널 창에서 ifconfig로 확인

- 공격대상 단말 [Desktop_WinXP]: 192.168.56.8

- 터미널 창에서 ipconfig로 확인

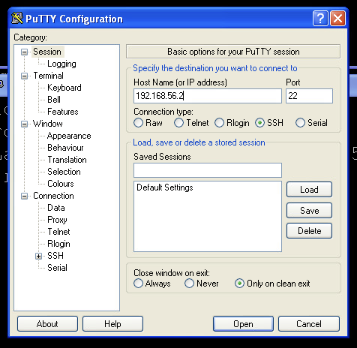

원격 SSH 쉘 접속

- IDS/IPS 관리용 단말에서 IDS/IPS 관리를 위해 원격 SSH 쉘 접속 (2개 세션 생성)

- 접속 시 SSH 클라이언트 프로그램으로 Putty 사용

- 2개 세션 중 하나는 스노트 룰 수정 및 데몬 재시작용, 하나는 스노트 로그 분석용

스노트 IDS/IPS 룰셋 파일 확인 (원격쉘 1)

- 실습을 위해 사용할 연습용 스노트 룰셋 파일 내용 확인

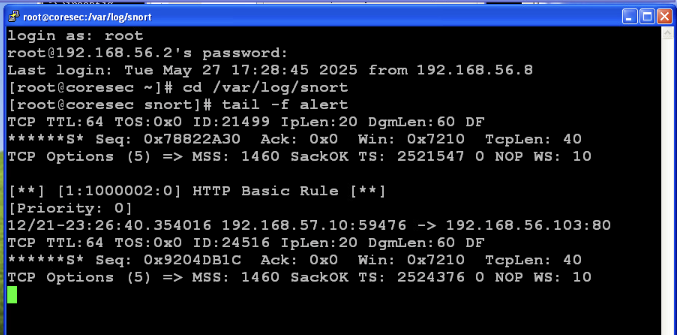

스노트 IDS/IPS 로그파일 확인 (원격쉘 2)

- 실습을 위해 모니터링할 스노트 로그 파일 내용 파일

- 로그 내용을 지속적으로 모니터링 하기 위해서는 tail -f 명령 사용

스노트 IDS/IPS 데몬 구동 (원격쉘 1)

- 스노트 데몬 구동

- IDS/IPS 시스템의 WAN 쪽 네트워크 카드의 이름 확인 후, 해당 네트워크 카드를 대상으로 모니터링 수행

- 이후 kill -SIGHUP 'pidof snort' 명령 이용 시 스노트 데몬을 별도로 종료하지 않아도, 룰세 수정 내용을 데몬에 업데이트

출처

KISA 아카데미 - 정보보호제품군 실습훈련 - 기본1 (침입탐지 및 차단 시스템)